如何保障公共云和 DevOps 的安全可視可控?

過(guò)去十年來(lái),IT 領(lǐng)域最深刻的變化之一是大規(guī)模采用了 AWS、Azure 和 GCP 等公共云(IaaS) 服務(wù)。

公共云不“僅僅”局限于在遠(yuǎn)程數(shù)據(jù)中心運(yùn)行企業(yè)的服務(wù)器,而重點(diǎn)在于可以代碼形式使用多元化的基礎(chǔ)設(shè)施,包括服務(wù)商提供的存儲(chǔ)服務(wù)、虛擬機(jī)和容器等構(gòu)建模塊以及底層網(wǎng)絡(luò),都可以通過(guò)調(diào)用公共云 API 進(jìn)行即時(shí)修改、上線。這讓使用公共云的企業(yè)在速度和靈活性方面獲得了巨大的優(yōu)勢(shì),這反過(guò)來(lái)又推動(dòng)了 DevOps 技術(shù)的出現(xiàn)。

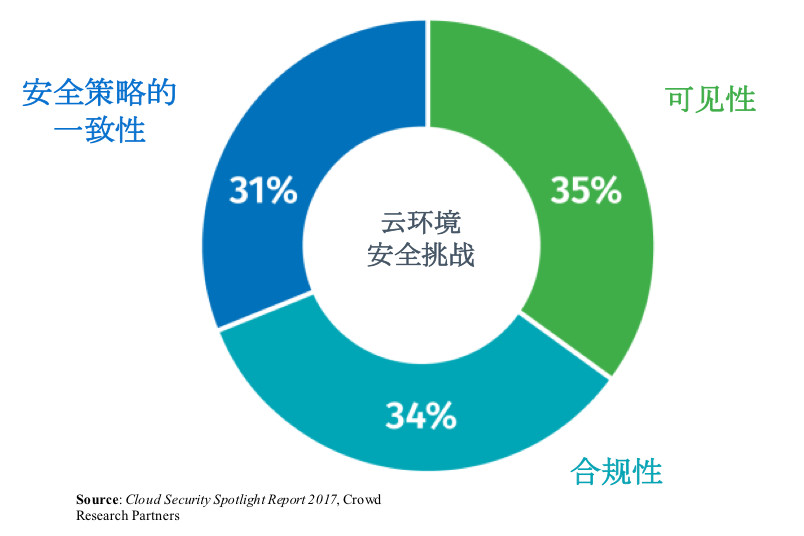

采用公共云和 DevOps 技術(shù)盡管有很多優(yōu)點(diǎn),但也意味著要使用眾多新技術(shù),而攻擊面的變化速度也會(huì)急劇增加。這就導(dǎo)致基礎(chǔ)設(shè)施本身的可見(jiàn)性降低,而且往往更加復(fù)雜,這恰恰是安全性的“敵人”。

網(wǎng)絡(luò)安全始于網(wǎng)絡(luò)健康

我們認(rèn)為,網(wǎng)絡(luò)安全始于高效的網(wǎng)絡(luò)健康,也就是要確保充分考慮計(jì)算基礎(chǔ)設(shè)施的各個(gè)環(huán)節(jié),使之得到適當(dāng)?shù)呐渲煤透隆C芮嘘P(guān)注基礎(chǔ)設(shè)施的狀態(tài),確保它的更新,才能大大減小網(wǎng)絡(luò)攻擊面。畢竟, 根據(jù)Gartner 17年底的最新報(bào)告,到2020年,通過(guò)利用漏洞進(jìn)行的安全攻擊事件中,有 99% 是已知的安全漏洞問(wèn)題。https://www.forbes.com/sites/gartnergroup/2016/08/18/top-10-security-predictions-through-2020/#4d51895d5b39

然而,在公共云的動(dòng)態(tài)世界中,維護(hù)網(wǎng)絡(luò)健康卻很難。我們了解到,許多安全團(tuán)隊(duì)甚至都不知道有哪些組件在運(yùn)行,更不用說(shuō)這些組件的更新和嚴(yán)密配置了。

從公共云基礎(chǔ)設(shè)施濫用所帶來(lái)的諸多問(wèn)題就可見(jiàn)一斑,比如默認(rèn) SSH 憑證的濫用,如17年AWS錯(cuò)誤配置安全事件http://www.eweek.com/security/misconfiguration-of-aws-services-by-users-exposes-cloud-security-risks。

公共云是安全的福音

盡管發(fā)生了這些引人注目的事件,但我們認(rèn)為,只要我們能明智地使用 DevOps 方法和技術(shù),按規(guī)范使用公共云將是安全的一個(gè)福音。不可變?nèi)萜鳌⑽⒎?wù)和自動(dòng)化安全測(cè)試實(shí)際上可以改善企業(yè)級(jí)的安全性。

但是,許多安全解決方案都建立在本地實(shí)體數(shù)據(jù)中心的基礎(chǔ)之上,并不具備公共云所需要的重要規(guī)模和可見(jiàn)性。安全團(tuán)隊(duì)需要這種規(guī)模和可見(jiàn)性才能跟蹤他們的公共云基礎(chǔ)設(shè)施中正在發(fā)生的情況。它還能提供必要的背景和數(shù)據(jù),以便與 DevOps 團(tuán)隊(duì)進(jìn)行適當(dāng)?shù)暮献鳎瑢?shí)現(xiàn)許多業(yè)界人士所說(shuō)的 DevSecOps。

安全風(fēng)險(xiǎn)管理平臺(tái):為云安全提供更大的可見(jiàn)性

網(wǎng)絡(luò)風(fēng)險(xiǎn)學(xué)科將幫助安全部門(mén)負(fù)責(zé)人接受 DevSecOps 原則,致力于管理和衡量公共云基礎(chǔ)設(shè)施的網(wǎng)絡(luò)風(fēng)險(xiǎn)。傳統(tǒng)的漏洞管理實(shí)踐必須發(fā)展,才能在以下方面為云安全提供更大的可見(jiàn)性:

云資產(chǎn)的實(shí)時(shí)發(fā)現(xiàn)和持續(xù)監(jiān)控

在軟件開(kāi)發(fā)生命周期中,對(duì)云資產(chǎn)進(jìn)行靜態(tài)掃描和動(dòng)態(tài)掃描的集成

與 DevOps 集成的自動(dòng)化無(wú)縫工作流

今天,我們高興地宣布,Tenable.io 推出以下新的重要產(chǎn)品功能,它們將幫助您更安全的使用公共云:

Microsoft Azure 和 Google 云平臺(tái)的新型云連接器:持續(xù)發(fā)現(xiàn)并跟蹤 Azure 和 GCP 云環(huán)境中的資產(chǎn)變化,確保了解所有云工作負(fù)荷,并實(shí)施漏洞評(píng)估。這些新型連接器將與現(xiàn)有AWS 云連接器共同為部署最為廣泛的三大公共云 (IaaS) 平臺(tái)提供一個(gè)統(tǒng)一的網(wǎng)絡(luò)安全風(fēng)險(xiǎn)視圖。

Tenable.io 容器安全功能中的新容器運(yùn)行時(shí)掃描:了解生產(chǎn)中運(yùn)行的容器的網(wǎng)絡(luò)風(fēng)險(xiǎn)。這一重要產(chǎn)品增強(qiáng)功能通過(guò) Tenable.io 容器安全功能與 Tenable.io 漏洞管理功能共同實(shí)現(xiàn),二者協(xié)同工作,從構(gòu)建到生產(chǎn),將安全性無(wú)縫地集成到端到端的 DevOps 流程中。

Tenable.io Web 應(yīng)用掃描功能中的新Web 應(yīng)用發(fā)現(xiàn):識(shí)別整個(gè)企業(yè)中擁有和部署的 Web應(yīng)用,包括以前未知的應(yīng)用,以了解所有Web 應(yīng)用資產(chǎn)中的網(wǎng)絡(luò)風(fēng)險(xiǎn)。這種新功能解決了關(guān)鍵的可見(jiàn)性挑戰(zhàn)——實(shí)際部署的 Web 應(yīng)用往往比安全團(tuán)隊(duì)認(rèn)識(shí)到的要多得多。

我們對(duì) DevOps 應(yīng)用的日益增長(zhǎng)感到興奮不已,我們相信,它的正確使用將真正有助于確保安全性。公共云是 DevOps 的一大支柱。有了正確的洞察力和無(wú)縫集成,安全團(tuán)隊(duì)就可以使DevSecOps 為任何企業(yè)提供必要的保護(hù),使之安全、負(fù)責(zé)地使用這些新技術(shù)。

資源:如何保障公共云基礎(chǔ)設(shè)施的安全

了解更多信息:

閱讀新聞稿 https://www.tenable.com/press-releases/key-enhancements-to-tenable-cloud-and-application-security-portfolio-deliver-holistic

訪問(wèn):www.tenable.com/solutions/cloud-security