Tenable.sc融合Industrial Security,集 IT/OT 網絡風險管理為統一平臺

目前,安全部門負責人仍然缺乏對本企業數字化計劃至關重要的運營技術(OT)環境風險可見性的認識。安全部門負責人現在有了一個可同時管理并衡量 IT 和 OT 網絡風險的平臺。

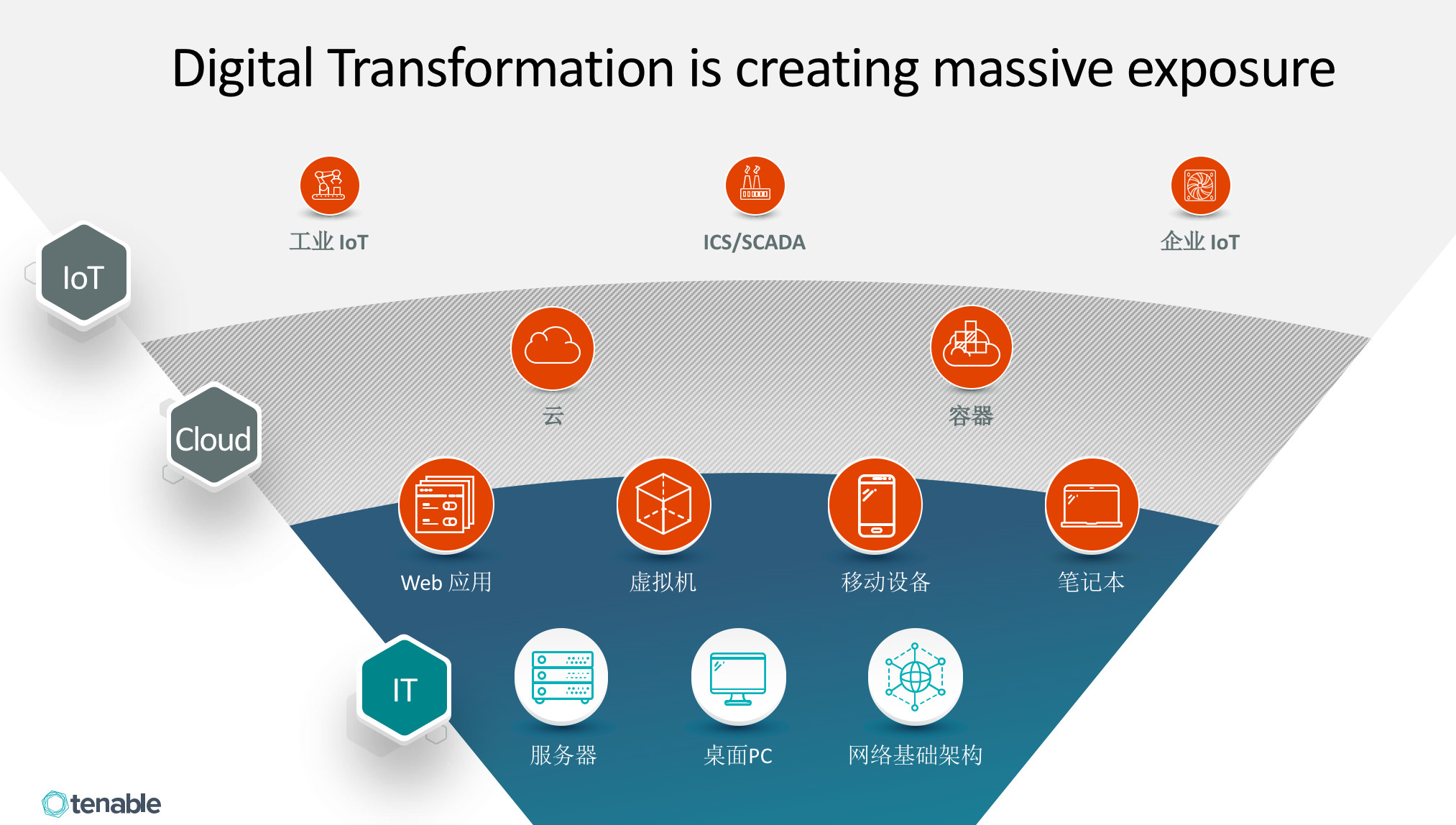

業務驅動的數字化計劃越來越需要通過互聯的 IT 和 OT 系統來優化生產、推動創新和加強可持續性。但是,負責管理并衡量網絡風險的大多數安全負責人卻缺乏對 OT 環境可見性的認識。

01

安全部門無法管理并衡量 OT 系統中的網絡風險

傳統的 IT 資產發現和漏洞評估工具在 OT 系統中并未得到廣泛應用,因為它們可能會讓運營中斷。因此,安全部門負責人不知道他們的 OT 環境中究竟安裝了哪些資產,需要調查哪些意外連接,或者必須修復哪些高優先級漏洞。結果就是:安全部門負責人無法管理并衡量 OT 環境中的網絡風險。

有效的風險管理建立在對整個 IT/OT 攻擊面的統一認識基礎之上,這種認識必須兼顧OT 網絡(許多 OT 網絡包括基于 IT 的系統)和 IT 網絡。問題在于,識別和評估不同的IT 和 OT 設備都需要專門的技術:對 IT 設備的主動掃描和對 OT 設備的被動監控。目前,這些專業技術的缺失導致數據脫節,因而,人們對融合網絡風險的認識也支離破碎。Tenable 認為,對于組織而言,這種支離破碎的認識是一個重大的網絡風險管理差距,值得處理。

02

將流程和控制擴展到 OT 環境

IT 安全部門負責人需要與 OT 人員合作,將現有 IT 流程和控制擴展到 OT環境。當然,為適應獨特的 OT 制約因素,還需要進行調整。各企業可能會試圖為 IT 和 OT 網絡獨立實施不同的流程和控制。這種方法一方面能避免在 IT 和 OT 人員之間達成一致帶來的挑戰,但是另一方面,它卻擴大了網絡風險管理差距,增加了發生導致業務中斷的網絡事件的可能性。

例如,孤立和脫節的 IT 和 OT 資產清單可能會對那些支持重要生產線的資產造成盲點,而對依賴 IT 服務器的重大升級可能會導致整個生產線的中斷。同樣,由于 IT 服務器對制造流程的重要性,對 IT 服務器中存在的漏洞進行補救可能優先級更高。

03

通過一個網絡風險管理平臺涵蓋 OT 和 IT 環境

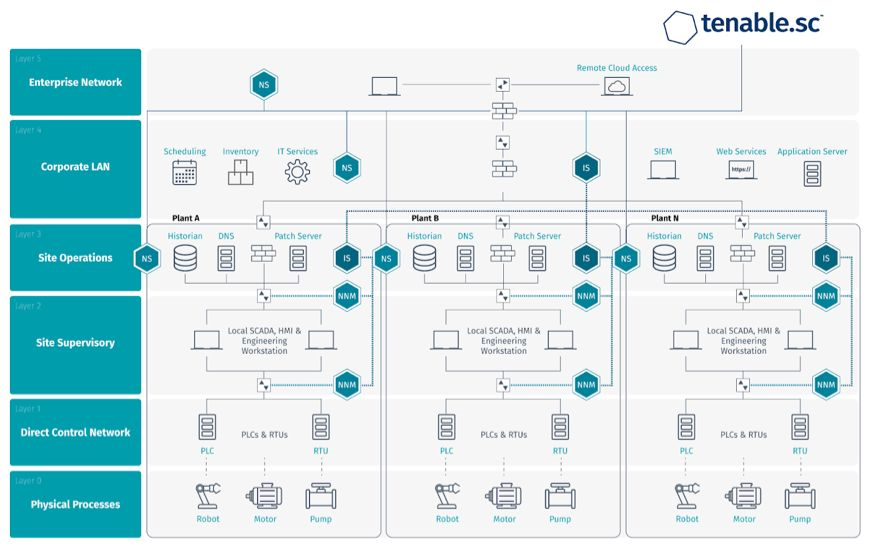

Tenable 為安全部門負責人提供了一個網絡風險管理解決方案,它同時涵蓋 OT 和 IT 網絡,從車間直至企業應用都被納入其中。現在,選定的資產和漏洞數據可以從 Industrial Security(一款針對工控系統的安全解決方案)導入 Tenable.sc?(以前的SecurityCenter)。安全部門負責人現在可以依靠一個平臺來同時管理并衡量 OT 和 IT網絡中的網絡風險。

資產清單針對必須保護的資產提供了最新視圖。漏洞評估發現并優先考慮薄弱環節,如果沒有得到修補,這些薄弱環節可能成為攻擊者破壞控制系統和關鍵運營流程的途徑。通過自定義儀表板和報告模板可以簡化利益相關者之間的溝通。

與 Industrial Security? 一起使用時,Tenable.sc? 本地網絡風險管理平臺包括多個傳感器和聚合點,每個傳感器和聚合點都針對 IT 和 OT 網絡的要求進行優化。

Tenable.sc? 提供從 IT/OT 網絡中的 Nessus 掃描工具和工業安全控制臺收集的統一信息視圖

04

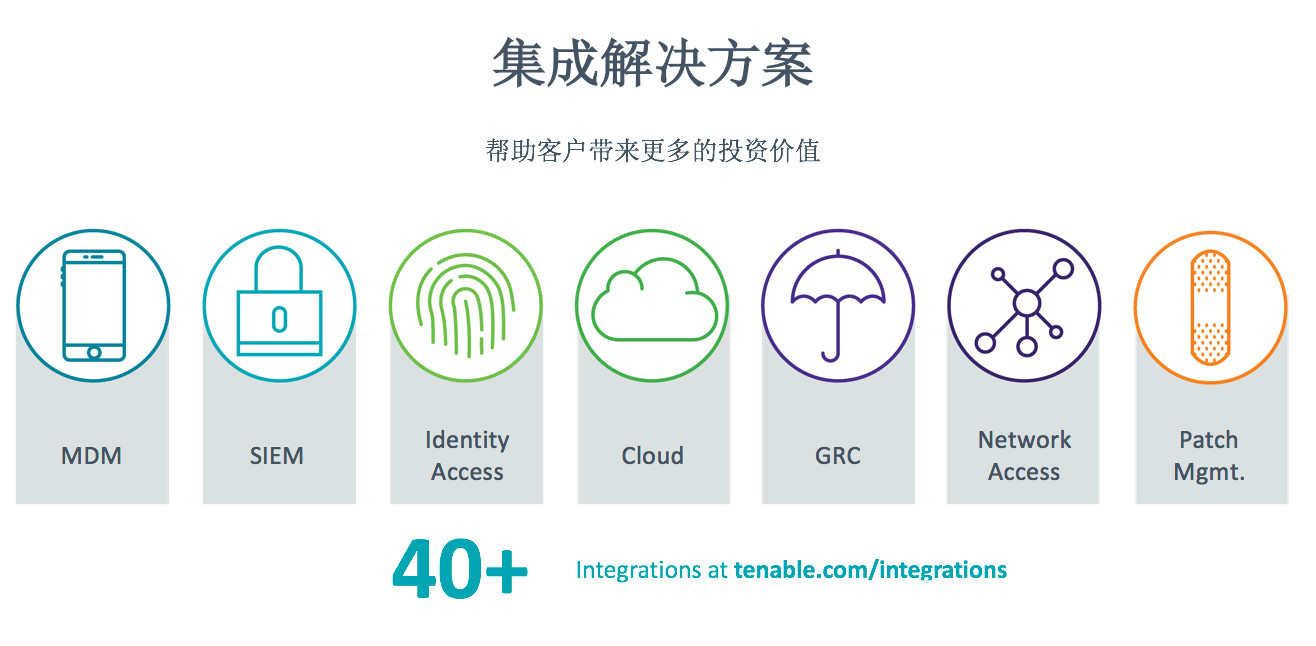

網絡風險管理技術生態系統簡化了 IT 和安全流程

此外,Tenable.sc? 與Tenable 網絡風險管理生態系統中的許多合作伙伴集成,從而在利用現有投資的同時強化補救/響應流程。例子包括:

西門子專業人員可提供和部署 Industrial Security 系統,提供一系列工業控制系統設計和風險管理服務。

ITSM解決方案,例如 ServiceNow 安全運營漏洞響應,用于同步資產記錄,納入資產關鍵性,用以加強風險評分、管理修復工作流和報告狀態。