美國最大成品油管道運營商被勒索軟件攻擊停擺三日!需對關鍵信息基礎設施安全保持高度關注

上周,美國最大成品油管道運營商Colonial 被勒索軟件攻擊致使其被迫關閉所有輸油管道運營一時間成為國內外的焦點,引發了國內外對于國家關鍵基礎設施的高度重視。

美國最大成品油管道公司被勒索軟件攻擊

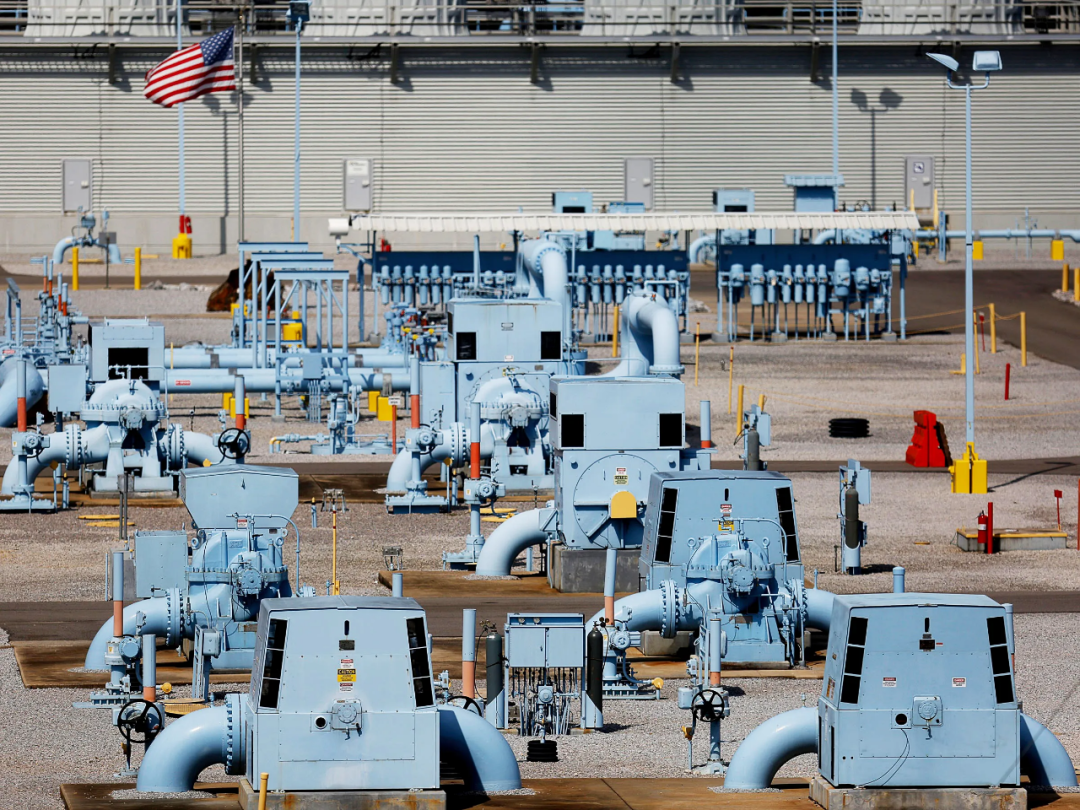

5 月 8日,據外媒紐約時報報道,美國最大成品油管道公司Colonial Pipeline被勒索軟件攻擊,為了避免造成更大影響,該公司已主動切斷部分系統網絡,暫停所有管道運營。

圖源Wired

目前,尚不清楚這一事件的幕后黑手是誰。路透社援引業內人士稱,實施網絡攻擊的黑客很可能是專業的網絡犯罪團伙。

美國政府9日宣布進入緊急狀態,以解除針對燃料運輸的各種限制,保障石油產品可以通過公路快速運輸。

疑似勒索軟件 DarkSide 發起攻擊

盡管目前還未證實美國最大燃油管道遭受何種勒索軟件攻擊,但從該公司的聲明中可以得知,此次導致美國最大燃油管道公司停擺的主要原因來自于勒索軟件的攻擊。

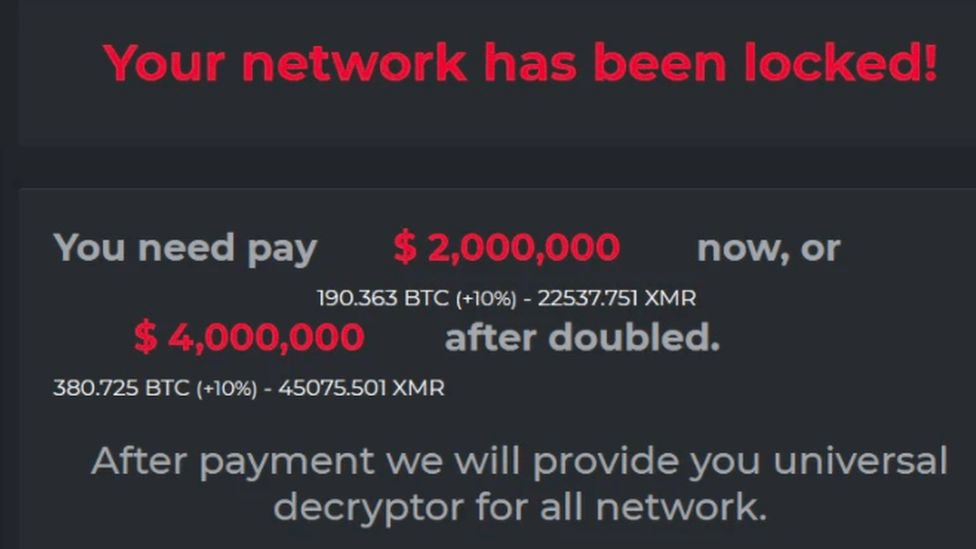

不過,據外媒 BBC 報道,根據多個消息來源證實,此次勒索軟件攻擊是一個名為 DarkSide 的勒索軟件 。消息稱該犯罪團伙對目標系統植入惡意軟件,以索要贖金,劫持了該公司近 100GB 的數據,聲稱如果不付款,將會把這些數據泄漏到互聯網上。

圖源BBC

關于DarkSide勒索病毒團伙,深信服早在 2020 年 9 月就對其進行過跟蹤報道。(【流行威脅追蹤】深度分析DarkSide勒索軟件;【流行威脅追蹤】追蹤已財富自由的DarkSide勒索軟)

DarkSide勒索病毒團伙是勒索軟件即服務(RaaS)的新銳代表之一,近年來,勒索團伙犯罪活動增長迅速,而受害者往往不愿意冒著風險支付高額的贖金,這使得勒索病毒運營團伙也開始包裝自己“專業可靠”的形象。

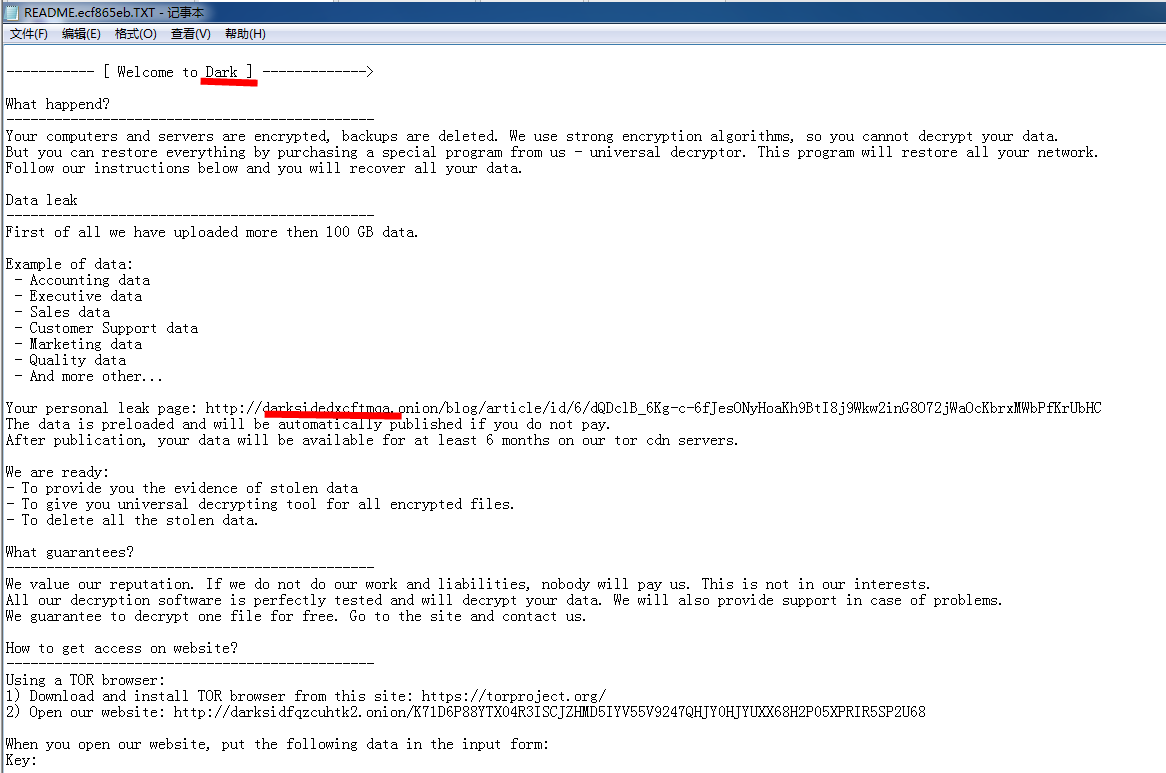

DarkSide勒索信息TXT

與“散裝”勒索病毒不同的是,DarkSide勒索病毒團伙攻擊目標的針對性非常強,他們會對目標進行長達數周乃至數月的技術分析工作,甚至會對目標進行財務分析;該團伙曾公開表示,他們不以醫院、學校等非營利組織作為攻擊目標,而是針對有能力支付大額贖金的企業或機構進行攻擊。

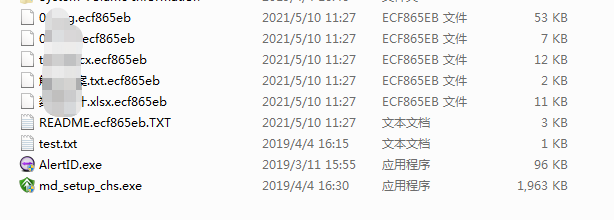

此外,DarkSide勒索病毒跟其它勒索病毒不同的是,其加密后綴不是固定的,通常是8位隨機字符,且加密的文件類型包括以下后綴:

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll,drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia,ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

加密后的文件后綴類型

為了確保成功勒索用戶繳納贖金,在進行加密前攻擊者會在目標環境中進行滲透并安裝后門程序以竊取重要的數據信息,當勒索目標拒絕繳納贖金時,會將數據公開作為威脅目標的手段。

此前 4 月 23 日,DarkSide 勒索病毒團伙就被曝出其在暗網門戶網站上放出消息,Darkside 將會提前告知那些邪惡/懷有不良動機的股票交易員,然后在網站上公布受害者公司之前將做空該公司的股票價格。

針對關鍵信息基礎設施的攻擊需引起強烈關注

關鍵信息基礎設施關系著國計民生,是經濟社會運行的神經中樞,是網絡安全的重中之重。隨著經濟社會對網絡的依賴程度不斷加深,關鍵信息基礎設施安全防護更加緊迫。網絡空間軍事化、網絡武器平民化、網絡攻擊常態化的態勢日趨明顯,關鍵信息基礎設施已成為網絡攻擊的主要目標。

面對這樣的重大勒索軟件攻擊事件,也給國內關鍵信息基礎設施建設保護敲響了警鐘。這啟發我們不僅需要完善的關鍵信息基礎設施,更需要對關鍵信息基礎設施的安全給予實時全面的監測保護。

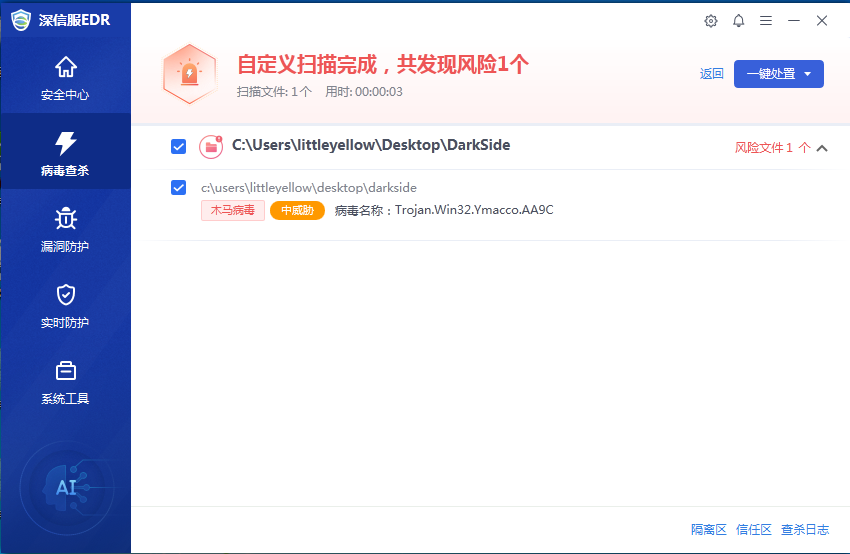

深信服EDR產品基于勒索病毒攻擊鏈,從預防、防護、檢測與響應整個生命周期進行全面防護。

預防:通過安全基線檢查、漏洞檢測與修復等提前識別系統脆弱面,并封堵勒索病毒攻擊入口。

防護:開啟RDP爆破檢測、無文件防護、勒索誘餌防護以及遠程登錄保護等安全策略,對勒索病毒的各種攻擊手段進行針對性的對抗與防護。

檢測與響應:通過 SAVE 人工智能引擎進行文件實時檢測、全網威脅定位、網端云聯動等對勒索病毒進行全網快速定位、處置與阻斷,阻止威脅爆破。

此外,深信服“人機共智”MSS安全運營服務為用戶提供勒索病毒預防與響應專項場景服務。服務專家基于安全運營中心百余項勒索病毒Checklist,定期開展風險排查,并協助用戶加固;安全運營中心 7*24H持續監測確保第一時間發現勒索攻擊、感染、傳播行為,第一時間為用戶精準預警,服務專家在線5分鐘響應,高效閉環勒索病毒事件。

深信服安全團隊再次提醒廣大用戶,勒索病毒以防為主,目前大部分勒索病毒加密后的文件都無法解密,注意日常防范措施:

勒索病毒日常防范建議

及時升級系統和應用,修復常見高危漏洞;

對重要的數據文件定期進行異地多介質備份;

不要點擊來源不明的郵件附件,不從不明網站下載軟件;

盡量關閉不必要的文件共享權限;

更改賬戶密碼,設置強密碼,避免使用統一的密碼,因為統一的密碼會導致一臺被攻破,多臺遭殃

如果業務上無需使用RDP的,建議關閉RDP,盡量避免直接對外網映射RDP服務。

深信服EDR用戶,建議及時升級最新版本,并接入安全云腦,使用云查服務以及時檢測防御新威脅。

32位工具下載鏈接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

64位工具下載鏈接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

如果您對勒索病毒有進一步的疑問,可以聯絡我們。